Тотальная цифровизация различных отраслей мировой экономики привела к росту проправительственных хакерских группировок. Только за прошлый год в мире были обнаружены семь новых хак-групп, главной целью которых являются шпионаж и саботаж. Серьёзность этой угрозы иллюстрирует северокорейская группировка Lazarus, успешно атаковавшая атомную электростанцию Куданкулам в Индии, что едва не привело к катастрофе.

Кибервойны, за которыми интересно наблюдать в художественных фильмах, уже несколько лет идут в реальной жизни. Но для обычного человека они проходят незаметно. Как ранее писал «Октагон», в 2020 году в России резко выросло число случаев мошенничества в сфере IT. Но если посмотреть на динамику нескольких последних лет, можно увидеть, что доля хищений денег с помощью вредоносных телефонных и компьютерных программ неуклонно падает. В числе крупных объединений, которые последними использовали этот метод работы, были авторы вируса Lurk. Сейчас всех участников группировки, причастных к хищению более миллиарда рублей, судят в Екатеринбурге. Однако столь крупных сумм на троянах уже не заработаешь – ущерб от нападений такого рода исчисляется лишь несколькими миллионами рублей в год.

Государство берёт хакеров под крыло

Сейчас на подъёме оказался новый тренд, незаметный для широкой публики. Хакерские группы занимаются шпионажем и подготовкой плацдармов для широкомасштабных саботажей.

– Конфликт между мировыми государствами приобретает новые формы, и киберактивность играет ведущую роль в этом противостоянии, – пояснил «Октагону» сооснователь и технический директор Group-IB Дмитрий Волков.

«Сейчас видно, что нужно менять фокус с исследования финансово мотивированных хакерских групп, зарабатывающих деньги взломом различных организаций, в сторону прогосударственных атакующих. Они могут быть активны годами, но их деятельность не видна. А немногие инциденты, которые становятся достоянием общественности, говорят о том, что большая часть объектов критической инфраструктуры многих стран уже скомпрометирована».

Дмитрий Волковсооснователь и технический директор Group-IB

О том, что выявить и заметить подобные группировки крайне сложно, можно судить по недавней находке аналитиков компании Positive Technologies: специалисты выявили серию атак на российских программистов. Их совершила китайская хакерская группировка Winnti, которая сумела заразить порядка 50 компьютеров. Цифра эта непримечательная, но целью взломщиков были крупные разработчики банковского программного обеспечения.

По логике хакеров, попав в сеть разработчиков, они смогут внедрить вредоносный код в тот же банковский продукт ещё на этапе создания. После того как банковские программы уйдут потребителю – финансовой организации, код будет активирован, и начнётся сбор данных о структуре сети банка. После заражения компьютеров в банке на скомпрометированные машины можно установить бэкдор и похитить через него данные.

Группировки растят для шпионажа

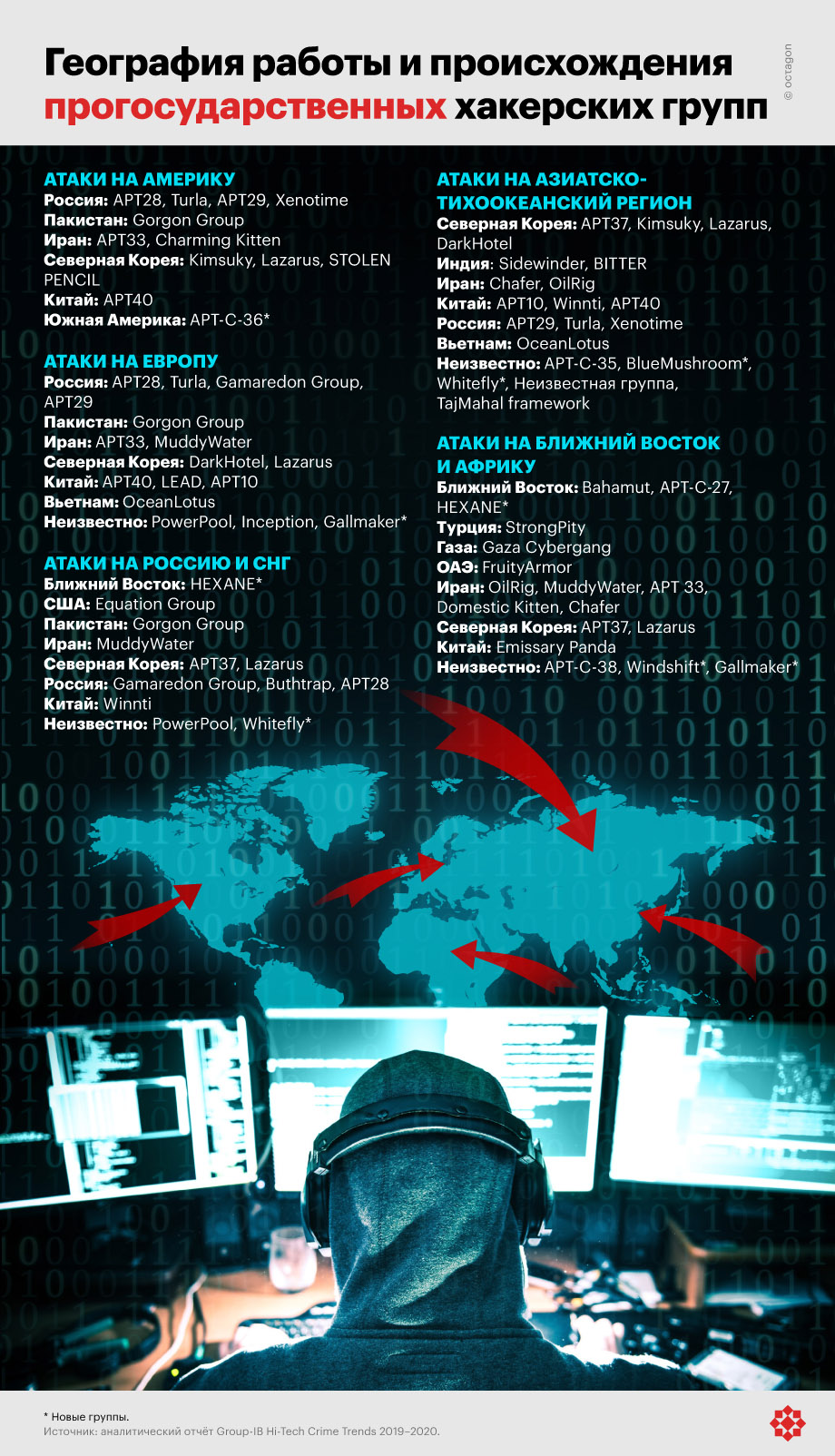

По данным исследования Hi-Tech Crime Trends 2019–2020, подготовленного экспертами Group-IB, в прошлом году была зарегистрирована активность 38 хакерских группировок. При этом семь из них были выявлены впервые.

©octagon.media, 2020

©octagon.media, 2020

Одной из последних хакерских группировок из корпоративного сектора, выявленной в конце 2019 года, стала группа RedCurl, специализирующаяся на корпоративном шпионаже. По мнению экспертов, за три года организация, состоящая из русскоязычных программистов, атаковала десятки компаний в Северной Америке. Среди них строительные, финансовые, консалтинговые компании, ретейлеры, банки, страховые, юридические и туристические организации. Целью атак были документы, представляющие коммерческую тайну.

Специалисты смогли определить, что хакеры RedCurl тщательно изучают инфраструктуру целевой организации и затем составляют фишинговые письма для сотрудников конкретного отдела. Часто это были письма от HR-департамента, в которых сотрудников якобы извещали о премировании. В итоге жертвы выполняли необходимые манипуляции, и в сеть пострадавшей компании проникала троянская вирусная программа. Вирус собирал необходимые данные и затем переправлял их через легитимные облачные сервисы. Таким образом, часто никто в организации не мог заметить незаконную деятельность.

Телеком и энергетика – основная цель

Хотя коммерческий шпионаж и важен для прогосударственных группировок, всё же основной их целью является проникновение в военные, энергетические и окологосударственные структуры, курирующие работу критической инфраструктуры. Например, частыми объектами атак становятся телекоммуникационные компании: крупные игроки этого рынка занимаются обслуживанием и государственных сетей, доступ к которым крайне ограничен. Скомпрометировав телекоммуникационную компанию, злоумышленники получают возможность осуществлять атаки на её клиентов с целью шпионажа или саботажа.

Массовую угрозу для телеком-сектора представляют уязвимые роутеры, которые сдают в аренду физическим и юридическим лицам. Небезопасные настройки и невозможность обновления этого оборудования приводят к деградации сервиса и росту вредоносного трафика. Таким образом, злоумышленники могут проводить разные типы атак, опираясь на инфраструктуру оператора.

В ближайшее время угрозу для телеком-компаний создаст развёртывание сетей 5G. Эксперты не исключают, что хакерами могут быть разработаны более современные виды атак, основанные на новой архитектуре 5G.

Другой пример – нападение на энергетический сектор. В 2019 году северокорейская группировка Lazarus атаковала энергетическую ядерную корпорации в Индии. В результате в её сети оказалась вредоносная программа, попавшая в том числе и на атомную электростанцию Куданкулам. После этого на ядерном объекте неожиданно произошёл сбой, в результате которого был отключён один из энергоблоков.

Кибератака переходит в реальность

Впрочем, в последнее время скрытые кибервойны стали выходить и на поле боевых действий.

«Проправительственные хакеры действуют в интересах своего государства. Они могут совершать атаки с целью получения данных о новом оружии соседней страны, угрожать деструктивными атаками на критическую инфраструктуру и получать преимущество в новых разработках».

Анастасия Тихоноваруководитель группы исследования сложных угроз компании Group-IB

– Ярким примером может служить кибервойна, которую ведут хакеры Ирана и Израиля, – пояснила «Октагону» руководитель группы исследования сложных угроз компании Group-IB Анастасия Тихонова.

В мае прошлого года хакеры группировки «ХАМАС» попытались провести кибератаку на Израиль. Государство отказалось раскрывать подробности нападения, но решило грозно ответить – нанести ракетный удар по зданию в секторе Газа, где, предположительно, находился штаб хакеров. А в конце прошлого года американские взломщики осуществили кибератаку на ракетные силы Ирана, который сбил американский беспилотник.

По мнению опрошенных «Октагоном» экспертов, примеры киберстолкновений говорят о том, что Сеть уже стала новым полем, на котором государства играют кибермускулами. К сожалению, для обычных пользователей это может грозить тем, что хакеры будут работать над саботажем целых государственных систем для дестабилизации ситуации в стране. Возможно, именно для предотвращения подобных угроз различные страны, в том числе и Россия, ведут курс на создание изолированного интернета.