В Российском федеральном ядерном центре – Всероссийском научно-исследовательском институте экспериментальной физики (РФЯЦ-ВНИИЭФ) в Сарове разработано устройство экстренного уничтожения микросхем памяти с охраняемыми сведениями «до состояния невозможности восстановления». Изделие может оказаться в зоне специальной военной операции – в конце прошлого года его авторы в журнале «Вопросы оборонной техники» предложили устанавливать прибор на беспилотники, чтобы они не стали источником секретной информации для врага.

Среди авторов разработки значатся инженеры и научные сотрудники учреждения Сергей Жарков, Дмитрий Назаров, Владислав Комраков, а также инженер-исследователь Илья Лукьяненко. Судя по представленным на выставках средствам обеспечения безопасности государства, опубликованным патентам и статьям в профильных журналах, институт госкорпорации «Росатом» занимается созданием этих устройств много лет.

В организации проводились серии экспериментов с различными типами пиротехнических составов. Сейчас исследователи сфокусировались на надёжности их срабатывания и повышении уровня безопасности персонала при их эксплуатации (в 2018 году на морской платформе военного полигона под Северодвинском во время испытаний ракетного жидкостного реактивного двигателя произошёл взрыв, унёсший жизни пятерых нижегородцев – сотрудников РФЯЦ-ВНИИЭФ). В частности, при отключении новой модели устройства саровского института от электропитания включается аварийный разряд ёмкостного накопителя без задействования пиротехнического состава. Также появилась возможность управлять этим процессом.

Причиной создания устройства для уничтожения флеш-памяти стало то, что на практике одни приборы лишь частично повреждают носители информации, а конструкция других с течением времени приходит в негодность, грозя отказом срабатывания или, наоборот, нештатным срабатыванием, объясняют физики Российского федерального ядерного центра.

Кроме того, технические средства защиты конфиденциальной информации от несанкционированного доступа должны быть компактными для встраивания в приборы.

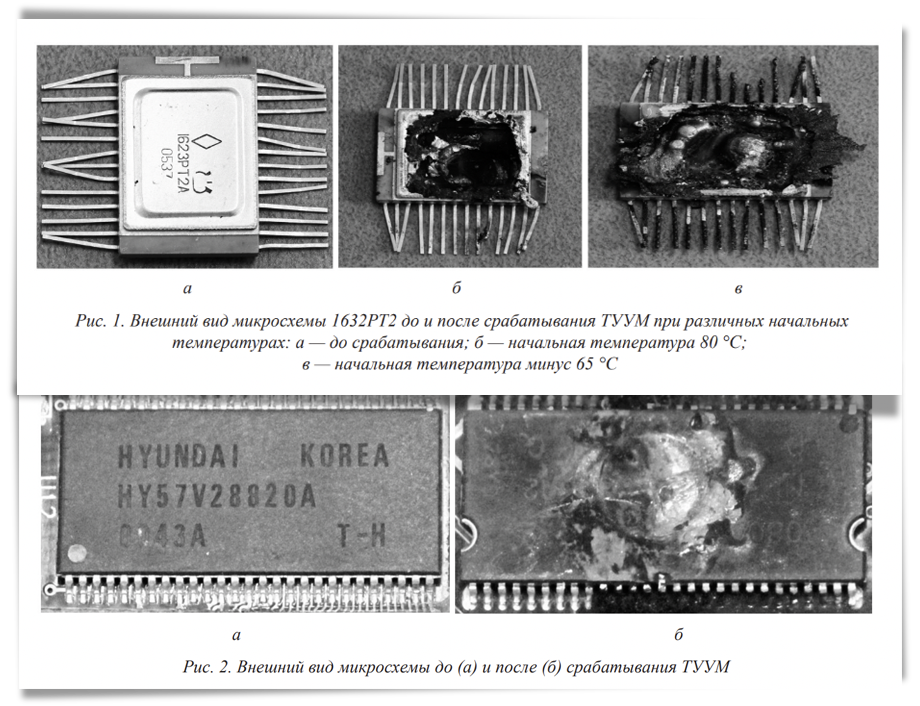

Поэтому специалисты в последние годы сосредоточились на уменьшении габаритов изделий, что позволяет внедрять их в различную технику. Устройство экстренного уничтожения радиоэлементов располагается рядом с микросхемой. В необходимый для оператора момент времени оно срабатывает. Осколки и продукты сгорания пиротехнического состава заряда с большой скоростью ударяют по корпусу радиоэлемента на печатной плате прибора, разрушая его содержимое.

«В ходе испытаний была подтверждена работоспособность устройства, надёжность его срабатывания и безвозвратное уничтожение микросхем и радиоэлементов. В качестве носителя данных использовали имитатор микросхемы – стеклянную пластину, закреплённую между стальных листов толщиной 0.5 мм», – отмечают авторы изобретения.

Скриншот: Российский федеральный ядерный центр

Скриншот: Российский федеральный ядерный центр

«Октагон» направил в РФЯЦ-ВНИИЭФ и «Росатом» запросы об области применения выпущенных устройств, но ответ на момент публикации материала не получил.

Способы уничтожения данных были разработаны сразу после появления источников информации. Методы «сжигания» условно делят на программные, электромагнитные и термические/физические. Первые – одни из самых популярных, их используют в том числе Пентагон и бундесвер. Принцип их действия заключается в том, что сведения на носителе всегда зашифрованы, а при возникновении триггера надёжно «перезатирается» память с ключом шифрования. Поскольку размер ключа маленький, данные можно «перезатереть» достаточно быстро и надёжно, а без ключа шифрования они становятся нечитабельными.

Однако люди старой формации доверяют только своим глазам, термические способы кажутся им более надёжными, объясняет сложившуюся ситуацию специалист по IT-безопасности Александр Печёнкин.

«В этом случае происходит сгорание или разбиение на мелкие крошки самого носителя информации. У метода есть несколько но».

Александр Печёнкинспециалист по IT-безопасности

– Во-первых, для уничтожения флеш-памяти требуются очень высокие температуры и воздействие в течение некоторого времени. Во-вторых, такие спецустройства необходимо правильно хранить, иначе в нужный момент они могут подвести. В-третьих, проверять работоспособность изделий сложнее. Представим, что ваш беспилотник хранился полгода на складе. Как проверить, что память будет сожжена, что ничего не размокло, не высохло, не съели крысы, моль? – задаётся вопросом эксперт.

По словам собеседника, перечисленные недостатки приводят к тому, что известность получают программные методы уничтожения информации – на практике они оказываются более надёжными. Однако в целом все способы достаточно универсальны, у каждого из них свои требования и характеристики. Например, термические специфичны для материалов, в которых хранится флеш-память. Одни хуже работают с пластиковыми оболочками, другие – с металлами. Какие микросхемы используются в военных беспилотниках, сказать сложно, это закрытая информация, заключает Александр Печёнкин.